Влияние GPS-спуфинга на навигационные приемники сигналов ГНСС

А. П. Фокин, Н. Н. Фокина

ФГБУ «ГНМЦ» Минобороны России

Рассмотрены примеры влияния GPS-спуфинга на работу навигационных приемников сигналов ГНСС.

В настоящее время ГНСС получили широкое распространение и применяются в различных сферах. При этом многие системы, в том числе критические, имеют сильную зависимость от ГНСС.

Но ГНСС имеют уязвимые места, такие как: низкий, на уровне шумов, уровень сигнала, невозможность оперативно изменить кодовую последовательность сигнала КА. Следовательно, сигналы ГНСС можно заглушить или подделать. Данное явление получило широкое распространение в последнее время и называется GPS-спуфинг (GPS Spoofing) [1].

Низкий уровень сигналов ГНСС (10-16 Вт или –160 дБВт) делает возможным подавление даже маломощными помеховыми излучателями в большом радиусе. Устройства подавления ГНСС находятся в свободной продаже и имеют низкую стоимость. Схемы подобных устройств подавления находятся в открытом доступе сети «Интернет».

GPS-спуффинг используется для того, чтобы преднамеренно вести объект по ложным координатам или же просто исключить возможность определить свои реальные координаты. Так, 29 июля 2013 г. студентам из Университета Остина (шт. Техас) удалось отклонить от курса 213-футовую яхту (стоимостью $80 млн) с помощью метода GPS-спуффинга [2]. Используя этот метод, можно легко управлять (угонять) беспилотные летательные объекты, а также воздушные и морские суда, автотранспорт. В настоящее время решения проблемы GPS-спуффинга нет.

Согласно принятой в научных публикациях классификации [3], выделяют следующие типы GPS спуффинга:

- асинхронный;

- синхронный;

- синхронный с множеством передатчиков;

- синхронный с множеством передатчиков на дронах;

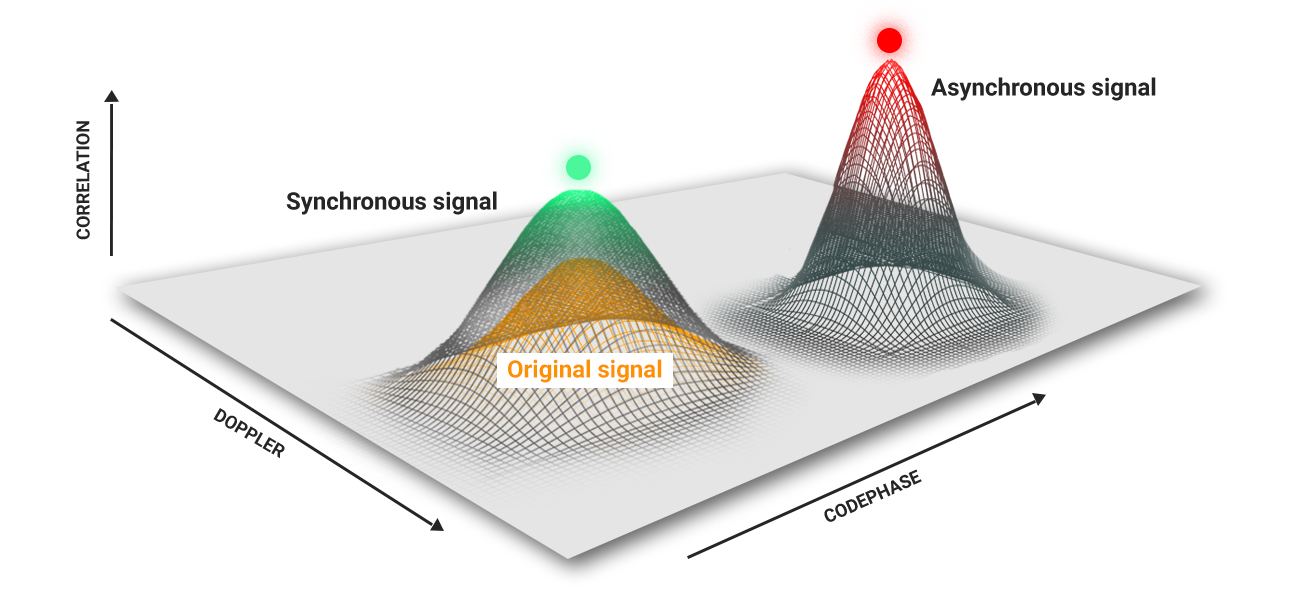

Принципиальная разница в синхронной и асинхронной атаке (см. рис. 1) заключается в попадании генерируемого сигнала в окно корреляционного анализа приемника сигналов ГНСС. Если сигнал спуфинга не попадает в окно корреляционного анализа по фазе кода или доплеровскому смещению частоты, то он воспринимается навигационным приемником как помеха и не включается в обработку.

Для проведения успешной асинхронной атаки необходимо сорвать слежение приемника за реальными сигналами ГНСС. Как правило, это делается с помощью увеличения мощности спуфингового сигнала таким образом, чтобы мощность генерируемых сигналов в фазовом центре антенны приемника была на 30–50 дБ выше мощности реальных сигналов ГНСС. После срыва слежения большинство навигационных приемников снова переходят в режим поиска сигналов спутников ГНСС и начинают работать по спуфинговым (ложным) сигналам [4].

При синхронной атаке сигналы спуфера полностью идентичны сигналам спутников по фазе и доплеровскому смещению частоты, поэтому навигационный приемник переходит на ложные сигналы без срыва слежения. При синхронной атаке мощность спуферных сигналов в фазовом центре антенны приемника должна быть на 4 дБ выше мощности сигналов спутников ГНСС [4].

Рис. 1 Принципиальное различие при синхронной и асинхронной атаке

Асинхронная атака самая простая в реализации. Достаточно иметь любую плату SDR (soft – define radio), широко представленную на рынке и имеющую низкую стоимость, а также специализированное программное обеспечение, широко представленное в сети «Интернет». Для выполнения асинхронной атаки достаточно генерировать сигналы спутников с правильной модуляцией сигнала и структурой кода. Можно имитировать любую дату (время) и координаты.

Самая простая и наиболее распространенная асинхронная атака — постановка мощной помехи на частотах работы ГНСС. Устройства (помеховые излучатели), позволяющие совершить данную атаку, популярны, имеются в свободном доступе и очень широко представлены на рынке.

Причины возрастания случаев GPS-спуфинга:

- ведение боевых действий;

- обман систем взимания платы (ПЛАТОН, каршеринговые системы);

- противодействие дронам, защита VIP-персон, важных объектов;

- совершение незаконных, в том числе международных, сделок (покупка Китаем Иранской нефти).

Подавление помеховыми излучателями сигналов ГНСС оказывает воздействие на все навигационные приемники, находящиеся в радиусе действия.

GPS-спуфинг становится серьезной проблемой в различных сферах народного хозяйства.

Литература

1) Kaspersky daily. Можно ли защититься от атак на GPS? [Электронный ресурс]. URL: https://www.kaspersky.ru/blog/gps-spoofing-protection/22674/ (дата обращения 20.01.2022).

2) Хабр. Neuron Hackspace. GPS: глушилки, спуфинг и уязвимости [Электронный ресурс]. URL: https://habr.com/ru/company/neuronspace/blog/254877/ (дата обращения 20.01.2022).

3) Van der Merwe, Johannes & Zubizarreta, Xabier & Lukcin, Ivana & Rügamer, Alexander & Felber, Wolfgang. (2018)/ Classification of Spoofing Attack Types. 10.1109/EURONAV.2018.8433227.

4) GPSPATRON. Tupes of GNSS Spofing [Электронный ресурс]: https://gpspatron.com/types-of-gnss-spoofing (дата обращения 06.10.2022).